level3입니다. (id:level3, pw:can you fly?)

이번에는 힌트가 코드다.

대충 코드를 읽어보면, cmd에 dig @가 들어오고, 무언가 제가 명령어를 넣을 수 있으며, 그 뒤에 version.bind chaos.txt가 실행됨을 알 수 있다.

보통 CLI에서는 여러가지 명령어를 한 줄에 사용할 때 ';'을 사용한다.

따라서 ';'을 사용하여 strcat(cmd, argv[1]);의 코드를 활용하여 풀 수 있다고 생각한다.

autodig에 생각해본대로 해보자.

?안된다. 뭐지?싶었는데 사용자의 입력값 이후 version.bind chaos.txt라 추가 명령으로 들어온다는 것을 잊고있었다.

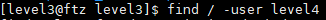

이렇게 level4까지 왔다. (id:level4, pw:suck my brain)

'Hacking > Pwnable' 카테고리의 다른 글

| Hackerschool FTZ - level5 write up (0) | 2019.09.09 |

|---|---|

| Hackerschool FTZ - level4 write up (0) | 2019.09.09 |

| Hackerschool FTZ - level2 write up (0) | 2019.09.06 |

| Hackerschool FTZ - level1 write up (0) | 2019.09.06 |

| 포너블 늅늅이의 FTZ 시작 (0) | 2019.09.06 |